반응형

Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

Tags

- 개발 환경 준비

- vcruntime140.dll

- windows kernel debugging

- 네트워크 바이트 오더

- hacking

- pwnable

- ucrtbase.dll

- Windows Kernel Debug

- Windows Kernel Driver

- apphelp.dll

- 윈도우 커널

- Windows

- 시스템해킹

- Msvcrt.dll

- 개발하기

- arudino

- HackCTF

- 바이트 오더

- C언어 패킷캡쳐

- vcruntime.dll

- 윈도우 커널 디버깅

- 해킹

- Network Byte Order

- Windows Kernel

- pcap packet

- packet capture

- 포너블

- IAT Hooking

- pcap packet capture

- 윈도우 커널 드라이버

Archives

- Today

- Total

미친해커

[Reversing] DLL Injection Step 3 본문

반응형

DLL Injection에 관한 글을 쓰면서 만든 코드와 실행파일은 아래 github에 src 폴더에 모두 넣어두었다.

GitHub - jungjin0003/DLL-Injection: DLL Injection

DLL Injection. Contribute to jungjin0003/DLL-Injection development by creating an account on GitHub.

github.com

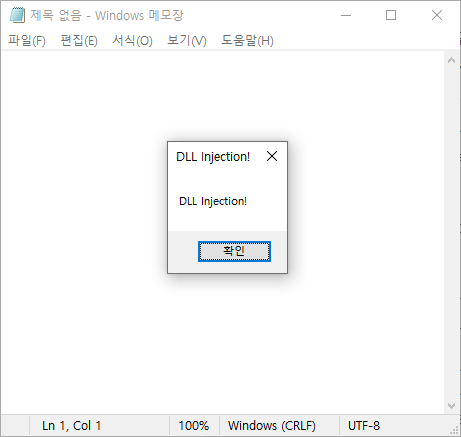

DLL Injection은 DLL Injector와 DLL만 존재하면 되기 때문에 벌써 마지막 Step이다. 이제 완성된 DLL Injector와 DLL을 사용해 notepad에 DLL Injection을 시도하고 메시지 박스가 정상적으로 띄워지는 것을 확인하면 DLL Injection 성공이다.

PS I:\Programing\C\DLL Injector> .\Injector.exe 29820 'C:\MyDLL.dll'

[*] Attempting get target process permissions...

[*] OpenProcess success!

[+] Get process handle : 0xb0

[+] Buffer address is 0x000001D4CFE70000

[*] DLL path writing...

[*] Written DLL Path

[*] HMODULE of kernel32.dll finding...

[*] HMODULE of kernel32.dll found!

[+] HMODULE of kernel32.dll is 00007FFAA4290000

[*] LoadLibraryA address of kernel32.dll finding...

[*] LoadLibraryA address of kernel32.dll found!

[+] LoadLibraryA address is 0x00007FFAA42AEBB0

[+] DLL Injection Success!

이렇게 작업관리자에서도 메모장이 메시지 박스를 띄운것을 확인할 수 있다.

반응형

'Reversing > DLL Injection' 카테고리의 다른 글

| [Reversing] DLL Injection Step 2 (0) | 2022.01.18 |

|---|---|

| [Reversing] DLL Injection Step 1 (0) | 2022.01.18 |

| [Reversing] DLL Injection Step 0 (0) | 2022.01.18 |

Comments